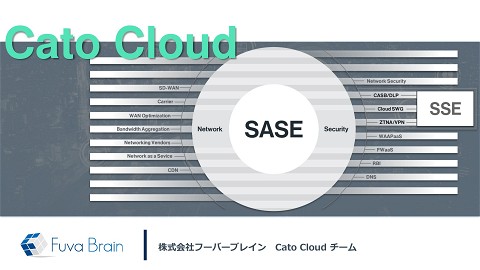

ゼロトラストと SASE / SSE

10.2K Views

January 23, 24

スライド概要

ゼロトラストが必要とされている背景からSASE と SSE の利用シーンまでを述べています。

株式会社フーバーブレイン Cato Cloud チーム https://www.cato-cloud.jp

関連スライド

HRBrain 会社説明資料

イケてる起業の進め方

各ページのテキスト

ゼロトラストと SASE / SSE ゼロトラストが必要とされる背景から SASE と SSE の利用シーンまで。 株式会社フーバーブレイン Cato Cloud チーム

自己紹介 かとり ひろのり 香取 弘徳 ベースはセキュリティエンジニア ネットワーク、開発系など幅広い分野に 対応します。 現在は株式会社フーバーブレインで Cato Cloud を担当しています。 ⚫ マーケティング ⚫ エンジニアリング • 技術系全般 • プリセールス • テクニカルサポート フーバーブレインの Cato Cloud Webサイトを制作・ 運営しています。ぜひ、ご覧ください。 www.cato-cloud.jp Copyright© Fuva Brain Limited

Verify and Never Trust 決して信頼せず、確認せよ SP 800-207, Zero Trust Architecture | CSRC https://csrc.nist.gov/pubs/sp/800/207/final 3

情報セキュリティ10大脅威 2023 前年 順位 個人 順位 組織 前年 順位 1位 フィッシングによる個人情報等の詐取 1位 ランサムウェアによる被害 1位 2位 ネット上の誹謗・中傷・デマ 2位 サプライチェーンの弱点を悪用した攻撃 3位 3位 メールやSMS等を使った 脅迫・詐欺の手口による金銭要求 3位 標的型攻撃による機密情報の窃取 2位 4位 クレジットカード情報の不正利用 4位 内部不正による情報漏えい 5位 5位 スマホ決済の不正利用 5位 テレワーク等の ニューノーマルな働き方を狙った攻撃 4位 7位 不正アプリによる スマートフォン利用者への被害 6位 修正プログラムの公開前を狙う攻撃 (ゼロデイ攻撃) 7位 6位 偽警告によるインターネット詐欺 7位 ビジネスメール詐欺による金銭被害 8位 8位 インターネット上のサービスからの 個人情報の窃取 8位 脆弱性対策の公開に伴う悪用増加 6位 10位 インターネット上のサービスへの 不正ログイン 9位 不注意による情報漏えい等の被害 10位 圏外 ワンクリック請求等の 不当請求による金銭被害 10位 犯罪のビジネス化 (アンダーグラウンドサービス) 圏外 【出典】 情報セキュリティ10大脅威 2023 | IPA 独立行政法人 情報処理推進機構 https://www.ipa.go.jp/security/10threats/10threats2023.html 4

企業・団体等におけるランサムウェア被害 被害件数 140(件) 114 120 100 (件) 団体等, 13, 116 103 13% 85 80 61 大企業, 30, 29% 内訳 60 40 20 0 21 中小企業, 60, 58% 【出典】 警察庁 令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について https://www.npa.go.jp/publications/statistics/cybersecurity/ 5

企業・団体等におけるランサムウェア被害 復旧に要した期間 調査・復旧費用の総額 100万円以上が7割 図中の割合は小数点第1位以下を四捨五入しているた め、総計が必ずしも 100 にならない。 【出典】 警察庁 令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について https://www.npa.go.jp/publications/statistics/cybersecurity/ 6

企業・団体等におけるランサムウェア被害 感染経路 ランサムウェアの感染経路について質問したところ、 49件の有効な回答があり、このうち、VPN機器から の侵入が35件で71%、リモートデスクトップからの 侵入が5件で10%を占め、テレワーク等に利用され る機器等のぜい弱性や強度の弱い認証情報等を利用し て侵入したと考えられるものが82%と大半を占めた。 VPN機器からの侵入が7割 境界型防御の問題 【出典】 警察庁 令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について https://www.npa.go.jp/publications/statistics/cybersecurity/ 7

VPN 機器の脆弱性を悪用する攻撃 内部ネットワーク ② 認証突破と設定変更 侵入されてしまったら終わり ① 【送信】脆弱性を悪用するコード • 資格情報アクセス • キャンバス • 恐喝 VPN 機器 【受信】認証情報が含まれるデータ ③ 【侵入】VPN 接続をして、ランサムウェアを展開 外部・内部の境界 この手法が怖ろしいのは、 攻撃者が正面玄関から堂々と入ってくること 攻撃者にとっては、マルウェアを送り付けたり、 危険な外部 防犯ゲート 攻撃者 無防備な内部 ダウンロードさせて…よりも簡単!(より危険) 8

SDP → ポリシーエンジンがアクセスを評価 境界型防御の限界 例えば VPN 機器の脆弱性を悪用した攻撃など、 不正侵入によるインシデントが多発 拒否 / 許可、経路情報の発行をする。 データプレーン ゼロトラスト すべての通信はセキュリティポリシーにより評 価される。 通信が許可され、開通したデータプレーンは 一連の通信が終ると消去される。誰も再利用で きない。 攻撃者は、 仮に不正侵入に成功しても何もできない。 日頃の信頼関係など無い。SDP 経由でのみ通信可 9

Software-Defined Perimeter(SDP) ネットワークの境界を ソフトウェアによって 仮想的・動的に構成する技術 【出典】 Cloud Security Alliance Software Defined Perimeter(SDP)and Zero Trust https://cloudsecurityalliance.org/artifacts/software-defined-perimeter-and-zero-trust 10

SDP 信頼関係なんてまったくない(ゼロトラスト) ファイルサーバー 認証 SDPコントローラーとの通信確立 ファイルサーバーに文書を送りたい! アクセス許可、ネットワーク情報 App サーバー コントロールプレーン開通 ポリシーエンジンがアクセスを評価 → データプレーンを開く データプレーン 通信終了後にデータプレーンを消去 アプリケーションを使用したい! ポリシーエンジンがアクセスを評価 → データプレーンを開く アクセス許可、ネットワーク情報 データプレーン 通信終了後にデータプレーンを消去 11

攻撃者 信頼関係なんてまったくない(ゼロトラスト) 不正アクセスで 認証突破 SDPコントローラーとの通信確立 ファイルサーバー App サーバー コントロールプレーン開通 ファイルサーバーに不正アクセス! ポリシーエンジンがアクセスを評価 → NG! データプレーンは開かれない アプリケーションに不正アクセス! ポリシーエンジンがアクセスを評価 → NG! データプレーンは開かれない 何もできない... 12

SDP コントローラー + ポリシーエンジン 凄まじい負荷 + 各種セキュリティ • TLS Inspection • CASB • Firewall • DLP • SWG • SaaS Security API • IPS • XDR • DNS Security • EPP • Anti-Malware 13

クラウドの圧倒的なパワーを活用しよう SDP コントローラー Cloud + ポリシーエンジン + 各種セキュリティ SASE / SSE

SASE は 2019 年、ガートナー社によって提唱 されたネットワークセキュリティモデル SASE Secure ゼロトラストネットワーク Access を実現します。 Service Edge SSE Security SASE のサブセット Service 主なサービスとして以下を Edge 含みます。 • SWG • CASB / DLP • ZTNA 15

SASE / SSE は統合環境 利用者 世界中で利用できる 構築・運用 セキュアなインフラ SD-WAN (SASE) IaaS 統合管理コンソール SASE / SSE ログ / SIEM 連携 Zero Trust Network Access SOC 連携 Administrators 16

SE もう暗号化されていないトラフィックなど 無いと思った方が良い • 遅延の増加 • モジュールの性能ボトルネック 従来のサービスチェイニング(合わせ技で多層防御) • モジュール間のコンテキスト欠如 ※ 暗号化 / 復号 暗号化 / 復号 暗号化 / 復号 ※ 各セキュリティ機能が他の機能 の状態や設定を知らないことを Firewall IPS 暗号化 / 復号 SWG 意味します。 CASB 暗号化 / 復号 SASE / SSE はシングルパスアーキテクチャー クラウドだから! TLS Inspection を使用しても、 受信 TLS Inspection 復号 検査 スループットが低下がありません。 送信 再暗号化 ポリシー適用,最適化 セキュリティスタック 17

UTM / NGFW との違い ネットワーク WAN モバイル セキュリティ SWG Firewall RBI NaaS Network as a Service NSaaS Network Security as a Service UTM / NGFW SSE SASE エッジデバイス NSaaS NaaS + NSaaS インターネットVPN クライアントVPN SD-WAN ZTNA デバイスに搭載 (外部サービス) TLS Inspection IPS デバイスに搭載 Anti-Malware クラウド (対象の SSE / SASE に機能がある場合) CASB / DLP SaaS Security API XDR (外部サービス) EPP 18

SSE SSE が適しているケース・1 既存の WAN は活かしつつ、クライアント VPN を ZTNA に切り替えたい。 SaaS SSE 既存のWAN • FWaaS • SWG 専用線や IP-VPN • CASB / DLP インターネット VPN VPN 中継する拠点 ZTNA Webサイト ZTNA リモートワーク中のユーザー 19

SSE SSE が適しているケース・2 拠点は無い。 世界中のメンバーが SaaS 上でプロジェクトに取り組んでいる。 SSE を活用 どこからでもセキュアに SaaS アクセス SSE プロジェクトのコア SaaS • FWaaS • SWG • CASB / DLP ZTNA 20

SASE SASE が適しているケース・1 MPLS(専用線)から SD-WAN にして、通信費を削減したい。 その分をセキュリティ強化に充てたい。 海外拠点 東京 SASE コストを削減しつつ セキュリティ強化 • SD-WAN • 強力なセキュリティ 海外キャリア ネットワークを利用 SD-WAN 大阪 ① 回線使用料 かなり大きなコスト + ② 配線設備使用料 + ③ 回線接続装置使用料/回線終端装置使用料 海外拠点 東京 大阪 インターネット経由で SD-WAN に接続します。 クラウドであり、多くの地域でご利用可能です。 21

SASE SASE が適しているケース・2 ゼロトラスト化 Azure AD Connect プロビジョニング(同期) モバイルのユーザー SSO 様々なリソースへのアクセス SASE SaaS Web 他の拠点 Active Directory のユーザーとして • ポリシーを設定できる 拠点内のユーザー • ログが残る セッション毎にポリシーによる評価 ➢ ゼロトラスト 22

まとめ • ランサムウェアへの感染原因の7割がVPN機器 の脆弱性によるもの。 • 境界型防御の問題は、内部ネットワークが無防 備であること。 • ゼロトラストは SDP により無防備な内部ネット ワークの問題を緩和する。 • ネットワーク全体をゼロトラストにするのは SASE であり、SSE は ZTNA 中心 23

24